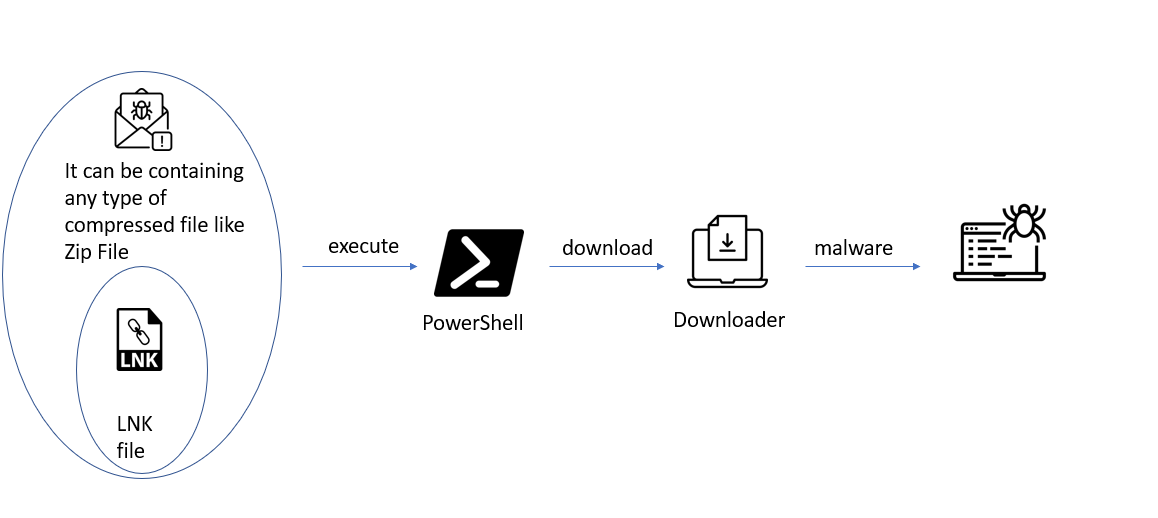

Los ciberdelincuentes siempre buscan técnicas innovadoras para evadir las soluciones de seguridad. Según la evaluación de Resecurity® HUNTER, los atacantes están aprovechando activamente las herramientas que les permiten generar archivos de acceso directo maliciosos (archivos .LNK) para la entrega de carga útil.

Resecurity, Inc. (EE. UU.), una empresa de ciberseguridad con sede en Los Ángeles que protege a las empresas Fortune 500 en todo el mundo, ha detectado una actualización de una de las herramientas más populares utilizadas por los ciberdelincuentes. La herramienta en cuestión genera archivos LNK maliciosos y, en la actualidad, se usa con tanta frecuencia para entregas de carga útil maliciosa.

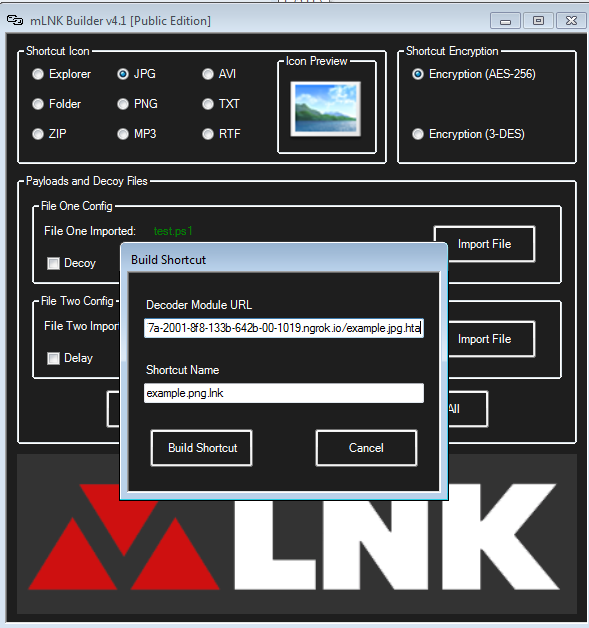

MLNK Builder ha surgido en Dark Web con su nueva versión (4.2), y el conjunto de funciones actualizado se centra en la evasión de AV y enmascaramiento con íconos de aplicaciones y formatos de archivo legítimamente populares.

La herramienta actualizada brinda un arsenal de opciones y configuraciones para generar archivos maliciosos que aparecen como archivos legítimos de Microsoft Word, Adobe PDF, ZIP, imágenes .JPG/.PNG, audio MP3 e incluso video .AVI. así como características más avanzadas para ofuscar la carga útil maliciosa.

Con información de

https://resecurity.com/blog/article/shortcut-based-lnk-attacks-delivering-malicious-code-on-the-rise

Gerardo J Gil Dams

@Ggild1993